Criminosos conseguem redirecionar internautas

interferindo com a rede, antes mesmo de infectar

o PC (Foto: Divulgação)

Criminosos virtuais brasileiros estão tirando proveito de vulnerabilidades nas configurações de roteadores domésticos e no protocolo de internet conhecido como Domain Name System (DNS) para redirecionar internautas para páginas de banco clonadas e infectar usuários com pragas digitais. O ataque é difícil de ser percebido e sempre foi muito raro – mas os casos estão aumentando, e nem sempre a culpa é do usuário.interferindo com a rede, antes mesmo de infectar

o PC (Foto: Divulgação)

O DNS é como uma lista telefônica da internet. É ele o responsável por “traduzir” os “nomes” da internet – como "g1.com.br" – para os números de endereço IP que os computadores entendem. Controlando essa “lista”, o criminoso pode levar o internauta para outras páginas, que podem oferecer vírus ou roubar informações. O DNS é distribuído, ou seja, cada provedor opera seu próprio serviço, e o internauta pode decidir qual serviço de DNS usar.

É possível interferir com o DNS diretamente no serviço prestado no provedor e também alterando as configurações de conexões em roteadores para usar um DNS criminoso. Os dois tipos de ataques estão acontecendo no Brasil.

O G1, em colaboração com o site de segurança Linha Defensiva, apurou que usuários de dois provedores brasileiros foram atacados recentemente: GVT e Oi. É possível encontrar queixas de internautas que usam essas operadoras, especialmente a respeito de páginas falsas do Facebook, Google, Gmail e YouTube, que oferecem arquivos maliciosos.

As operadoras foram consultadas e questionadas sobre o fato de ter conhecimento de algum ataque à infraestrutura de DNS ou aos roteadores domésticos de seus clientes. Elas também receberam links para relatos de internautas e foram questionadas se técnicos costumam usar uma senha igual na configuração de todos os roteadores dos clientes, o que abriria uma brecha para os ataques a esses equipamentos.

Até a publicação da coluna, a Oi ainda estava analisando as informações. A GVT também não conseguiu responder as questões sobre os roteadores de seus clientes, mas adiantou que “não há nenhum registro de ataque em massa ao DNS da empresa”. A operadora garantiu que irá analisar os casos informados pelo G1.

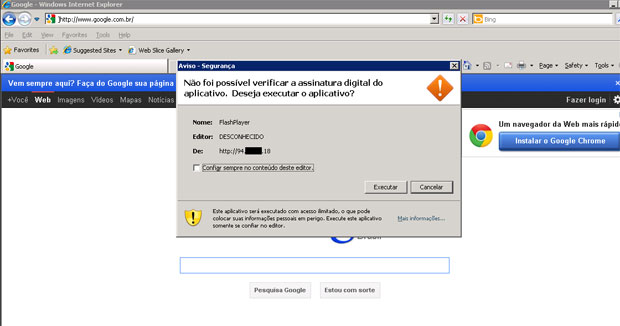

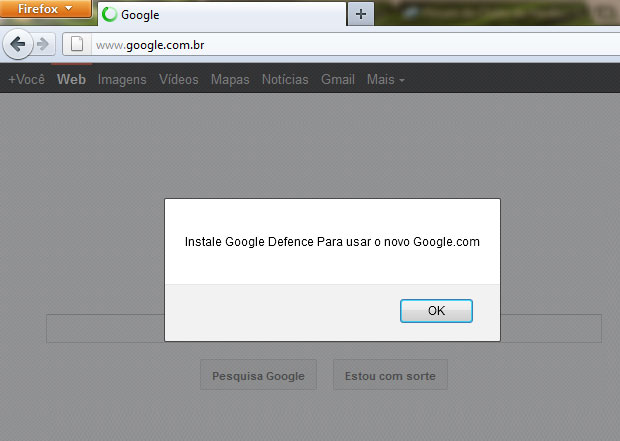

De acordo com a Kaspersky Lab, alguns dos redirecionamentos tentavam utilizar falhas e applets Java para infectar internautas (Foto: Reprodução/Kaspersky Lab)

Envenenamento de cacheO envenenamento de cache acontece diretamente no provedor. O ataque se aproveita de problemas o próprio DNS, que foi criado em 1982, mas é mais fácil de ser realizado quando o provedor configura de forma inadequada o serviço.

“As configurações do provedor são alteradas por um atacante e as vítimas que usam esse DNS são direcionadas para sites falsos por um período de tempo. Temos encontrado algumas vítimas, clientes tanto de pequenos quanto grandes provedores”, revela Fabio Assolini, analista de vírus da Kaspersky Lab.

Embora o redirecionamento possa ser realizado diretamente pela internet, o ataque pode contar com auxílio de funcionários dos provedores. Na semana passada, um técnico de um provedor de acesso em Londrina (PR) foi preso acusado de receber R$ 10 mil para alterar as configurações do DNS, redirecionando o acesso de usuários a sites bancários.

“Os ataques podem ser feitos de tal forma que o usuário seja direcionado para um site falso e não perceba. Nos casos que monitoramos no Brasil os sites falsos não exibiam nenhuma conexão SSL [o cadeado de segurança], mas tais ataques poderiam muito bem reproduzir uma conexão SSL usando certificados digitais falsos”, afirma Assolini.

Um provedor possui vários servidores de DNS e nem todos são envenenamentos ao mesmo tempo, porque existem vários fatores que influenciam as chances de sucesso do golpe, e os ataques apenas algumas horas. Depois desse período, o DNS do provedor “retraduz” os endereços, obtendo um IP correto e fazendo com que o site verdadeiro volte a ser acessado.

Em outras palavras, o golpe atinge apenas alguns usuários – que usam especificamente o servidor atacado – e dura poucas horas. Com isso, o envenenamento é difícil de ser percebido e raramente é registrado.

O primeiro ataque publicamente registrado foi em 2009 e atingiu clientes do Net Virtua.

Sites redirecionados do Google oferecem software malicioso para usuários (Foto: Reprodução/Kaspersky Lab)

Drive-by Pharming e senhas fracas em roteadoresOutra maneira de redirecionar os sites é alterando a configuração da conexão no roteador. Na configuração de fábrica, o roteador usa automaticamente o serviço de DNS sugerido pela conexão, que seria do provedor. Mas essa configuração pode ser alterada para que o serviço de DNS usado seja um controlado pelo criminoso.

É preciso configurar uma senha forte no roteador

para impedir que a configuração seja alterada

(Foto: Divulgação)

Há duas formas de interferir com os roteadores. A primeira, "drive-by pharming", acontece no caso de a configuração do roteador não ser acessível externamente. Golpistas mexicanos realizaram um ataque desse tipo já em 2008, criando uma página maliciosa que, ao ser acessada, controlava o navegador web para entrar no painel de controle do roteador e mudar as configurações automaticamente. Como tudo era automatizado, apenas um modelo de roteador foi atacado.para impedir que a configuração seja alterada

(Foto: Divulgação)

A segunda forma depende de um erro de configuração para deixar a configuração do roteador aberta na internet. Se isso acontecer, o criminoso precisa apenas acessar o painel e trocar o DNS. É possível realizar uma varredura para detectar os roteadores abertos, facilitando o ataque em massa.

Ambos os casos dependem de senhas fracas ou as que vieram de fábrica nos roteadores. “O simples ato de trocar a senha padrão que é configurada no dispositivo já pode proteger o usuário contra a maioria dos ataques de drive-by-pharming. Para grandes empresas também recomendamos a atualização do firmware do equipamento, visto que existem outros ataques mais complexos que podem ser feitos contra um modem ou roteador”, recomenda Fabio Assolini, da Kaspersky.

O especialista ainda observa que a alteração do roteador gera um redirecionamento permanente, diferentemente do envenenamento de cache, que dura algumas horas. Como o ataque não interfere com computador, reinstalar o sistema operacional não irá resolver o problema – é preciso reconfigurar a conexão no roteador.

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página http://twitter.com/g1seguranca.

Veja mais colunas de 'Segurança Digital'

Comentários